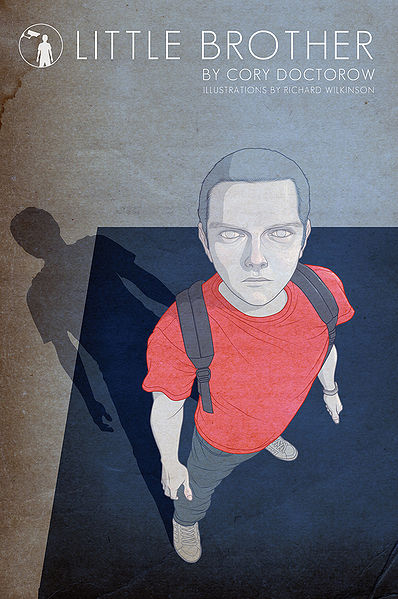

cc: Richard Wilkinson

In dem Roman "Little Brother" erzählt Cory Doctorow die Geschichte der Geheimdienste nach den Anschlägen auf das World Trade Center in einem alternativen Amerika. Neben einer spannenden Geschichte für Jugendliche kommen auch Erwachsene auf ihre Kosten, wenn technische Details von Überwachungsmaßnahmen erläutert und die Gegenmaßnahmen mit Hilfe von Kryptographie vorgestellt und hinterfragt werden.

Das Buch und auch die deutsche Übersetzung sind unter einer freien Lizenz im Netz verfügbar. Für alle, die sich für die Erklärungen technischer Konzepte interessieren, habe ich die relevanten Passagen an dieser Stelle zusammengefasst.

Was weißt du über den Anschlag auf diese Stadt?" "Ich werde mein Telefon nicht für Sie entsperren", sagte ich zornig. Im Speicher meines Handys hatte ich alles Mögliche an privatem Krams: Fotos, Mails, kleine Hacks und Cracks, die ich installiert hatte. "Das sind meine Privatsachen." "Was hast du zu verbergen?" "Ich habe ein Recht auf Privatsphäre", sagte ich.

"Und ich möchte einen Anwalt sprechen." "Das ist deine letzte Chance, Kleiner. Ehrliche Leute haben nichts zu verbergen."

"Weißt du, das hier ist nicht das Schlimmste", fuhr sie fort. "Besser wirds ab jetzt nie mehr für dich. Selbst wenn du uns jetzt noch sagen solltest, was wir wissen wollen, und selbst wenn uns das davon überzeugt, dass du bloß zur falschen Zeit am falschen Ort warst - jetzt haben wir dich auf dem Radar. Wohin du auch gehst, was immer du tust, wir werden dir dabei zuschauen. Du hast dich benommen, als habest du was zu verbergen. Und so was mögen wir gar nicht."

Und auch das triffts noch nicht. Ich weiß einfach: Mein Handy ist privat; meine Speichersticks sind privat. Und zwar dank Kryptografie - Texte unleserlich zerhacken. Hinter Krypto steckt solide Mathematik, und jeder hat Zugriff auf dieselbe Krypto, die auch Banken oder die Nationale Sicherheitsbehörde nutzen. Jeder nutzt ein und dieselbe Sorte Krypto: öffentlich, frei und von jedermann benutzbar. Deshalb kann man sicher sein, dass es funktioniert.

Es hat echt was Befreiendes zu wissen, dass es eine Ecke in deinem Leben gibt, die deine ist, die sonst keiner sieht außer dir. Das ist so ähnlich wie nackt sein oder kacken. Jeder ist hin und wieder nackt, und jeder muss mal aufs Klo. Nichts daran ist beschämend, abseitig oder bizarr. Aber was wäre, wenn ich verfügen würde, dass ab sofort jeder, der mal eben ein paar Feststoffe entsorgen muss, dazu in ein Glashäuschen mitten auf dem Times Square gehen muss, und zwar splitterfasernackt?

Die Franzosen nennen das "esprit d'escalier" - den Geist der Treppe, die schlagfertigen Erwiderungen, die dir einfallen, sobald du den Raum verlässt und die Treppe runterschleichst.

Ich ging ins Badezimmer, nahm die Klopapierrolle raus und setzte eine neue ein. Zum Glück war die alte sowieso fast leer. Ich rollte den Rest Papier ab und kramte in meiner Teilekiste, bis ich den kleinen Plastikumschlag mit den ultrahellen weißen LEDs gefunden hatte, die ich aus einer kaputten Fahrradleuchte ausgebaut hatte. Vorsichtig drückte ich ihre Anschlüsse durch die Plastikröhre, nachdem ich mit einer Nadel passende Löcher gemacht hatte; dann holte ich Draht und schaltete sie alle mit kleinen Metallklammern in Reihe. Die Kabelenden bog ich passend zurecht und schloss sie an eine 9-Volt-Batterie an. Jetzt hatte ich eine Röhre mit einem Ringlicht aus ultrahellen, gerichteten LEDs, die ich vors Auge halten und durchschauen konnte.

Zu wissen, wie man aus einer Klopapierrolle und Kleinteilen für drei Dollar einen Kameradetektor baut, ist einfach nur vernünftig.

Das ist die einfachste Methode, eine Schnüffelkamera zu erwischen. Die haben zwar winzige Objektive, reflektieren aber trotzdem wie Sau. Am besten funktioniert das in einem abgedunkelten Zimmer: Guck durch die Röhre und such langsam die Wände ab und all die anderen Orte, wo jemand eine Kamera versteckt haben könnte, bis du den Hauch einer Reflexion siehst. Wenn die Reflexion da bleibt, wenn du dich bewegst, ist es ein Objektiv.

Krypto ist Mathematik. Höhere Mathematik. Ich werde erst gar nicht versuchen, sie im Detail zu erklären, denn in Mathe bin ich dafür nicht gut genug - wenn ihrs wirklich wissen wollt, schlagt in der Wikipedia nach. Aber hier ist die Kurzfassung: Es gibt mathematische Berechnungen, die in die eine Richtung sehr leicht sind, aber in die entgegengesetzte Richtung unheimlich schwierig. Es ist zum Beispiel leicht, zwei große Primzahlen zu multiplizieren und als Ergebnis eine gigantisch große Zahl zu bekommen. Aber es ist unglaublich schwierig, für eine gegebene gigantisch große Zahl die Primzahlen zu ermitteln, deren Produkt sie ist. Das bedeutet: wenn du einen Weg findest, einen Text unleserlich zu machen, der darauf beruht, große Primzahlen zu multiplizieren, dann wird es knifflig sein, das Ergebnis wieder leserlich zu machen, ohne diese Primzahlen zu kennen. Verdammt knifflig. So knifflig, dass alle jemals gebauten Computer rund um die Uhr daran arbeiten könnten und doch in einer Bilion Jahren noch nicht damit fertig wären.

Jede Krypto-Botschaft besteht aus vier Teilen: der ursprünglichen Botschaft, dem sogenannten Klartext. Dem unleserlichen oder "chiffrierten" Text. Dem Buchstaben-Vermengungssystem, genannt "Chiffre". Und schließlich dem Schlüssel: geheimem Zeug, das man mit dem Klartext in die Chiffre einspeist, um chiffrierten Text zu erhalten.

Und je länger sie drüber nachdachten, desto mehr wurde ihnen klar, dass sich zwar jeder ein Sicherheitssystem ausdenken kann, das er selbst nicht knacken könnte. Aber niemand kann vorher wissen, was ein klügerer Mensch damit machen könnte.

Ihr Sohn ist uns aufgefallen als jemand mit einem ungewöhnlichen Bewegungsprofil in öffentlichen Verkehrsmitteln. Das ist Teil eines neuen proaktiven Strafverfolgungsprogramms. Wenn wir Leute finden, die ungewöhnliche Fahrtmuster zeigen oder die auf ein verdächtiges Profil passen, dann ermitteln wir weiter."

"Ach so", sagte Mom und verschränkte die Arme. Das war ein ganz schlechtes Zeichen. Schlimm genug, dass sie ihnen keine Tasse Tee angeboten hatte - in Mom-Land war das ungefähr dasselbe, als hätte sie sich mit ihnen durch den Briefkastenschlitz unterhalten -, aber sobald sie die Arme verschränkte, war klar, dass die beiden nicht ungeschoren hier rauskommen würden.

"Sie sagen also, sie halten meinen Sohn wegen seiner Art, Bus zu fahren, für einen Terroristen?"

So kann man Computer dazu einsetzen, alle Arten von Fehlern und Unregelmäßigkeiten zu entdecken. Du sagst dem Computer, er soll ein Profil eines durchschnittlichen Datenbankeintrags erstellen und dann rausfinden, welche Einträge in der Datenbank am stärksten vom Durchschnitt abweichen. Das gehört zur Bayesschen Statistik, und das gibt's schon seit Jahrhunderten. Ohne so was hätten wir keine Spamfilter

Ganz kurz was darüber, wie Bayessche Statistik funktioniert. Mal angenommen, du hast hier einen Haufen Spam. Dann nimmst du jedes Wort in jeder Mail und zählst, wie oft es vorkommt. Das nennt man ein "Wortfrequenz-Histogramm", und es verrät dir die Wahrscheinlichkeit dafür, dass eine beliebige Ansammlung von Wörtern Spam ist. Dann nimmst du eine Tonne Mails, die kein Spam sind (Experten nennen das "Ham"), und machst mit denen das gleiche. Jetzt wartest du auf eine neue E-Mail und zählst die Wörter, die darin vorkommen. Dann benutzt du das Wortfrequenz-Histogramm in der fraglichen Nachricht, um die Wahrscheinlichkeit zu berechnen, dass sie auf den "Spam"- oder auf den "Ham"-Stapel gehört. Wenn sich herausstellt, dass sie tatsächlich Spam ist, passt du das "Spam"-Histogramm entsprechend an.

Es gibt dafür ne Menge Anwendungen - man kann einen Computer anweisen, die Linien in einem Foto zu zählen und herauszufinden, ob es eher ein "Hunde"-Linienfrequenz-Histogramm ergibt oder eher ein "Katzen“-Histogramm. Man kann damit Pornografie, Bankbetrügereien oder Flamewars erkennen.

Den Leuten ist ihre Privatsphäre doch viel zu egal, als dass sie plötzlich mit verschlüsselten Links surfen. Die begreifen doch nicht, warum es nicht egal ist, wenn jemand mitlesen kann, was sie so alles googeln."

Und wenn du bloß einen Tag lang, nur einen Nachmittag lang programmierst: einmal zumindest musst du es tun. Computer können dich kontrollieren, oder sie können dir deine Arbeit erleichtern - wenn du deine Maschinen unter deiner Kontrolle haben willst, musst du lernen, Code zu schreiben.

"Die kommen ja bloß damit durch, weil die Normalen sich für was Besseres halten als die Unnormalen.

Das ist das Paradoxon vom Falsch-Positiven. Wenn du etwas wirklich Seltenes finden willst, dann muss die Genauigkeit deines Tests zu der Seltenheit dessen passen, was du suchst. Wenn du auf einen einzelnen Pixel auf deinem Bildschirm zeigen willst, dann ist ein spitzer Bleistift ein guter Zeiger: Die Spitze ist viel kleiner (viel genauer) als die Pixel. Aber die Bleistiftspitze taugt nichts, wenn du auf ein einzelnes Atom in deinem Bildschirm zeigen willst.

In einer 20-Millionen-Stadt wie New York gibt es vielleicht einen oder zwei Terroristen. Vielleicht zehn, allerhöchstens. 10/20.000.000 = 0.00005 Prozent. Ein zwanzigtausendstel Prozent. Das ist wirklich verdammt selten. Und jetzt denk dir eine Software, die alle Bankdaten, Mautdaten, Nahverkehrs-Daten oder Telefondaten der Stadt durchgrasen kann und mit 99-prozentiger Genauigkeit Terroristen erwischt. In einer Masse von 20 Millionen Leuten wird ein 99 Prozent genauer Test zweihunderttausend Menschen als Terroristen identifizieren. Aber nur zehn davon sind wirklich Terroristen. Um zehn Schurken zu schnappen, muss man also zweihunderttausend Unschuldige

So wie ich ihn nun sah, am Boden zerstört, fragte ich mich, ob es wohl besser sei, klarsichtig und ohne Hoffnung zu leben oder in einem Paradies der Einfältigen.

Welches ist dein Geschlecht? In welcher Klasse bist du? In welche Schule gehst du? Wo in der Stadt lebst du? Die Quizseiten übertrugen die Ergebnisse auf eine Landkarte mit farbigen Pins für Schulen und Stadtviertel und lieferten dürftige Empfehlungen, wo man dort Pizza und Zeug kaufen konnte. Aber seht euch mal die Fragen an. Nehmt mal meine Antworten: Männlich 12 Chavez High Potrero Hill Es gab bloß zwei Leute in meiner Schule, auf die das Profil passte.

Ein Web of Trust ("Netz des Vertrauens") ist eins dieser coolen Krypto-Dinger, von denen ich schon gelesen, sie aber noch nie ausprobiert hatte. Es ist eine nahezu narrensichere Methode, dich so mit den Leuten zu unterhalten, denen du vertraust, dass garantiert kein anderer mithören kann. Das Problem ist, dass du dich mit den Leuten im Netz mindestens einmal physisch treffen musst, um das Ding in Gang zu bringen.

Was würdet ihr tun, wenn ihr rausfindet, dass ihr einen Spion in eurer Mitte habt? Ihr könntet ihn verurteilen, an die Wand stellen und umlegen. Aber vielleicht habt ihr irgendwann einen anderen Spion unter euch, und der neue wäre dann viel vorsichtiger als der erste und würde sich dann nicht mehr so leicht schnappen lassen. Hier kommt eine bessere Idee: Fangt an, die Kommunikation des Spions abzufangen, und dann füttert ihn und seine Auftraggeber mit Fehlinformationen. Angenommen, seine Hintermänner instruieren ihn, Informationen über eure Unternehmungen zu sammeln. Dann lasst ihn ruhig hinter euch herrennen und so viele Notizen machen, wie er möchte, aber macht hinterher die Umschläge auf, die er ans Hauptquartier sendet, und ersetzt seinen Bericht eurer Unternehmungen durch einen fiktiven Bericht. Wenn ihr wollt, könnt ihr ihn als wirr und unzuverlässig dastehen lassen und so dafür sorgen, dass er abgesägt wird. Ihr könnt auch Krisen konstruieren, die die eine oder andere Seite dazu veranlassen, die Identität anderer Spione preiszugeben. Kurz: Ihr habt sie in der Hand. Das nennt man Man-in-the-Middle-Angriff oder auch Janus-Angriff, und wenn man sichs recht überlegt, ist das eine ziemlich erschreckende Sache.

In Krypto mit öffentlichem Schlüssel bekommt jeder Benutzer zwei Schlüssel. Das sind lange Folgen von mathematischem Krickelkrackel, die eine geradezu magische Eigenschaft haben: Was immer du mit dem einen Schlüssel unleserlich machst, kannst du mit dem anderen wieder entziffern und umgekehrt. Mehr noch: Es sind die einzigen Schlüssel, die diese Eigenschaft haben - wenn du mit dem einen Schlüssel eine Nachricht entziffern kannst, dann weißt du mit Sicherheit, dass sie mit dem anderen verschlüsselt worden ist (und umgekehrt).

Du willst ihnen eine Nachricht schicken. Zuerst verschlüsselst du sie mit deinem privaten Schlüssel. Jetzt könntest du die Nachricht schon verschicken, und das wäre so weit okay, weil deine Chefs wissen würden, dass die Botschaft tatsächlich von dir kommt. Warum? Nun, dadurch, dass sie die Nachricht mit deinem öffentlichen Schlüssel entziffern können, ist klar, dass sie nur mit deinem privaten Schlüssel verschlüsselt worden sein kann. Das ist ungefähr so wie dein Siegel oder deine Unterschrift unter einer Nachricht.

Also verschlüsselst du die Nachricht nicht bloß mit deinem privaten Schlüssel, sondern zusätzlich mit dem öffentlichen Schlüssel deiner Chefs. Jetzt ist sie doppelt gesperrt. Die erste Sperre - der öffentliche Schlüssel der Chefs - lässt sich nur mit dem privaten Schlüssel deiner Chefs lösen. Die zweite Sperre - dein privater Schlüssel - lässt sich nur mit deinem öffentlichen Schlüssel lösen. Wenn deine Chefs die Nachricht bekommen, dann entschlüsseln sie sie mit beiden Schlüsseln und wissen jetzt zweierlei ganz sicher: a) du hast sie geschrieben und b) nur sie selbst können sie lesen.

Was ist zum Beispiel, wenn ich dich dazu bringe zu glauben, dass mein öffentlicher Schlüssel der öffentliche Schlüssel deiner Chefs ist? Dann würdest du die Nachricht mit deinem geheimen und meinem öffentlichen Schlüssel verschlüsseln. Ich entziffere sie, lese sie, verschlüssele sie dann wieder mit dem echten öffentlichen Schlüssel deiner Chefs und schicke sie weiter. So weit deine Chefs wissen, kann niemand außer dir die Botschaft geschrieben haben, und niemand außer ihnen selbst hätte sie lesen können. Und dann sitze ich in der Mitte, wie eine dicke Spinne in ihrem Netz, und all deine Geheimnisse gehören mir.

Ein Web of Trust ist dasselbe in größer. Mal angenommen, ich treffe Jolu und bekomme seinen Schlüssel. Den kann ich an meinen "Schlüsselbund" hängen - eine Liste von Schlüsseln, die ich mit meinem privaten Schlüssel signiert habe. Das bedeutet, du kannst ihn mit meinem öffentlichen Schlüssel entschlüsseln und weißt mit Sicherheit, dass ich - oder zumindest jemand mit meinem Schlüssel - sage, "dieser-und-jener Schlüssel gehört zu dieser-und-jener Person". Also gebe ich dir meinen Schlüsselbund, und - vorausgesetzt, du traust mir so weit, zu glauben, dass ich die Leute zu all diesen Schlüsseln wirklich getroffen und ihre Schlüssel bestätigt habe - jetzt kannst du ihn nehmen und zu deinem Schlüsselbund hinzufügen. So wird der Schlüsselbund größer und größer, und vorausgesetzt, du vertraust dem Nächsten in der Kette, und er traut dem Nächsten, und so weiter, dann ist die Sache ziemlich sicher.

Ihr macht mit eurem Handy ein Foto von eurem privaten Schlüssel, und wenn ihr dann irgendeine Taste drückt, verschwindet der Schlüssel für immer - er wird definitiv nicht im Rechner gespeichert. Als nächstes zeigt er euren öffentlichen Schlüssel an. Dann ruft ihr all die Leute hoch, denen ihr vertraut und die euch vertrauen, und die machen dann ein Bild von dem Monitor mit euch daneben, damit sie wissen, wessen Schlüssel das ist.

Keine Chance, dass sie das alles ohne E-Mail, Wikis und Mailinglisten hätten organisieren können.

Jede Kamera hat eine einzigartige "Rausch-Signatur", die man später dazu verwenden kann, ein Bild einer bestimmten Kamera zuzuordnen. Das bedeutet, dass Fotos, die du auf deiner Site veröffentlichst, möglicherweise dazu benutzt werden können, ihre Fotografen zu identifizieren, falls sie später mal wegen was anderem hochgenommen werden.

Wir erfuhren, dass sie über die Krypto-Kriege berichtet hatte, jene Epoche in den frühen Neunzigern, als Bürgerrechtsgruppen wie die Electronic Frontier Foundation für das Recht jedes Amerikaners gekämpft hatten, starke Verschlüsselung benutzen zu dürfen. Ich hatte schon ein bisschen was über diese Phase gehört, aber Barbara erklärte sie auf eine Art, dass ich Gänsehaut bekam. Man kann es sich heute nicht mehr vorstellen, aber es gab mal eine Zeit, als die Regierung Kryptografie als Munition eingestuft und den Export und die Verwendung aus Gründen der nationalen Sicherheit generell verboten hatte. Verstanden? Wir hatten mal illegale Mathematik in diesem Land.

Die National Security Agency war die eigentliche Strippenzieherin bei diesem Verbot. Sie hatte einen Verschlüsselungsstandard, den sie für sicher genug hielt für die Benutzung durch Banken und ihre Kunden, aber nicht so sicher, dass die Mafia damit ihre Buchhaltung geheim halten könnte. Der Standard, DES-56, galt als praktisch nicht zu knacken. Dann baute einer der Co-Gründer der EFF, ein Millionär, für 250.000 Dollar einen DES-56-Cracker, der einen solchen Schlüssel in zwei Stunden knacken konnte. Doch die NSA argumentierte weiterhin, dass man amerikanische Bürger davon abhalten können müsse, Geheimnisse zu haben, die der NSA unzugänglich blieben. Dann holte die EFF zum vernichtenden Schlag aus. 1995 vertrat sie einen Berkeley-Mathematikstudenten namens Dan Bernstein vor Gericht. Bernstein hatte eine Verschlüsselungs-Anleitung geschrieben, die Computercode enthielt, der geeignet war, Schlüssel zu erstellen, die stärker als DES-56 waren. Millionen Male stärker. Aus Sicht der NSA war dieser Artikel eine Waffe und durfte deshalb nicht veröffentlicht werden.

Mag sein, dass es schwer ist, einem Richter begreiflich zu machen, was Kryptografie ist und was sie bedeutet, aber es stellte sich heraus, dass der typische Berufungsrichter nicht allzu ehrgeizig ist, Studenten vorzuschreiben, welche Art von Artikeln sie schreiben dürfen und welche nicht. Die Krypto-Kriege endeten mit einem Sieg der Guten, als der 9th Circuit Appellate Division Court urteilte, Computercode sei eine Form des Ausdrucks, die vom First Amendment geschützt werde ("Der Kongress soll kein Gesetz erlassen, das die Redefreiheit einschränkt"). Wenn du schon jemals was im Internet eingekauft hast, eine geheime Nachricht verschickt oder deine Kontoauszüge online angeguckt, dann hast du Verschlüsselung verwendet, die die EFF legalisiert hat. Auch gut zu wissen: Die NSA ist nicht unendlich klug. Alles, was die knacken können, können Terroristen und Mafiosi genauso.

Erlaubt mir an dieser Stelle eine kleine Abschweifung, um das zu erklären. Letzten Endes ist jedes Internet-Protokoll nur eine Abfolge von Text, der in einer vorgegebenen Reihenfolge hin- und hergeschickt wird. Es ist ein bisschen so wie mit einem Laster, in den man einen PKW verlädt, in dessen Kofferraum man ein Motorrad packt, auf das man dann ein Fahrrad schnallt, an dem man ein paar Inline-Skates befestigt. Mit dem Unterschied, dass man hier wieder den Truck an den Inlinern festbinden könnte. Nehmen wir etwa das Simple Mail Transport Protocol, oder SMTP, das dazu benutzt wird, E-Mails zu versenden.

Die Grammatik dieser Konversation wurde 1982 von Jon Postel definiert, einem der heroischen Gründerväter des Internets, der damals, in der Steinzeit, die wichtigsten Server im Netz unter seinem Schreibtisch an der University of Southern California stehen hatte.

Jetzt mal angenommen, du klinkst einen Mail-Server in eine Instant-Messaging-Session ein. Du könntest eine IM mit dem Inhalt "HELO littlebrother.com.se" an den Server senden, und er würde antworten mit "250 mail.pirateparty.org.se Hallo mail.pirateparty.org.se, schön, dich zu sehen." Mit anderen Worten: Du hättest dieselbe Konversation via Messenger wie über SMTP. Mit den geeigneten Anpassungen könnte der gesamte Mailserver-Verkehr innerhalb eines Chats ablaufen. Oder innerhalb einer Web-Session. Oder in einem beliebigen anderen Protokoll. Das nennt man "Tunneling": Du schleust SMTP durch einen Chat-"Tunnel". Und wenn du es gern ganz abgedreht hättest, könntest du den Chat noch mal durch SMTP tunneln - ein Tunnel im Tunnel.

Tatsächlich ist jedes Internet-Protokoll für solch ein Vorgehen nutzbar. Das ist cool, weil es bedeutet, dass du in einem Netzwerk mit reinem WWW-Zugang deine Mails darüber tunneln kannst; du kannst dein Lieblings-P2P drüber tunneln; und du könntest sogar das Xnet drüber tunneln, das ja seinerseits bereits einen Tunnel für Dutzende Protokolle darstellt.

Domain Name Service ist ein interessantes, steinaltes Internet-Protokoll aus dem Jahr 1983. Es beschreibt die Art und Weise, wie dein Computer den Namen eines anderen Computers (zum Beispiel pirateparty.org.se) in die IP-Adresse auflöst, unter der sich Computer in Wirklichkeit im Netzwerk gegenseitig finden, zum Beispiel 204.11.50.136. Das funktioniert normalerweise wie geschmiert, obwohl das System Millionen beweglicher Teile umfasst - jeder Internet-Provider unterhält einen DNS-Server, genau wie die meisten Regierungen und jede Menge privater Anwender. Diese DNS-Kisten unterhalten sich ununterbrochen alle miteinander, stellen einander Anfragen und beantworten sie; und völlig egal, wie abseitig der Name ist, den du aufrufen willst, das System wird ihn in eine Nummer auflösen können.

Vor DNS gab es die HOSTS-Datei. Ob ihrs glaubt oder nicht: Das war ein einzelnes Dokument, das den Namen und die Adresse von jedem einzelnen Computer im Internet enthielt. Jeder Computer hatte eine Kopie davon. Die Datei wurde irgendwann zu umfangreich, um sie noch handhaben zu können; deshalb wurde DNS erfunden, und es lebte auf einem Server unter Jon Postels Schreibtisch. Wenn die Putzkolonne den Stecker rauszog, dann verlor das gesamte Internet seine Fähigkeit, sich selbst zu finden. Ehrlich. Heute ist an DNS vor allem schick, dass es überall ist. Jedes Netzwerk hat einen eigenen DNS-Server, und all diese Server sind so konfiguriert, dass sie miteinander und mit allen möglichen Leuten überall im Internet Verbindung aufnehmen können.

"Weißt du, was Waterboarding ist, M1k3y?" Ihre Stimme zog mich wieder an Land. "Du wirst genau so festgebunden, und wir gießen dir Wasser über den Kopf, in deine Nase und in deinen Mund. Du wirst den Würgereflex nicht unterdrücken können. Man nennt es eine simulierte Hinrichtung, und soweit ich es von dieser Seite des Raums beurteilen kann, ist das eine angemessene Einschätzung. Du wirst das Gefühl nicht loswerden, dass du stirbst." Ich versuchte mich wieder zu entfernen. Von Waterboarding hatte ich gehört. Das war es also, echte Folter. Und das war erst der Anfang.

Was gerade passiert ist, das ist, dass wir die Bizarro-Version ihres Justizsystems gekippt haben und wieder das alte System einführen. Das System mit Richtern, öffentlichen Verhandlungen und Anwälten.

Mein Name ist Marcus Yallow. Ich bin von meinem Land gefoltert worden, aber ich bin immer noch sehr gern hier. Ich bin siebzehn Jahre alt. Ich möchte in einem freien Land aufwachsen. Ich möchte in einem freien Land leben."

Nachwort von Bruce Schneier:

Ich bin Sicherheitsspezialist. Mein Job ist es, Leuten Sicherheit zu geben.

Mich erstaunt es immer wieder, wie leicht man einige der bekanntesten Sicherheitssysteme überwinden kann. Dafür gibt es viele Gründe. Der Hauptgrund ist jedoch, dass man nicht beweisen kann, dass ein System sicher ist. Alles was man machen kann, ist zu versuchen es auszuhebeln - wenn es dir misslingt, weißt du, dass es sicher genug ist, dich auszusperren. Aber was ist mit jemandem, der schlauer ist als du? Jeder kann ein Sicherheitssystem errichten, das er selber nicht knacken kann.

Geheimnistuerei und Sicherheit sind nicht das Gleiche, auch wenn es den Anschein hat. Nur schlechte Sicherheitstechnik beruht auf Geheimhaltung; gute Sicherheitstechnik funktioniert auch dann, wenn alle ihre Details öffentlich sind.

Nachwort von Andrew "bunnie" Huang, Xbox-Hacker:

Wenn mir jemand sagen darf, was ich auf meinem Gerät laufen lassen darf und was nicht, dann gehört es mir nicht.

Sollte die Thematik des Romans bei Ihnen einen Nerv getroffen haben, dann finden Sie im Internet etliche Angebote, die sich mit Datenschutz, Bürgerrechten und Überwachung beschäftigen. Exemplarisch einige Links zu deutschsprachigen Seiten von Organisationen und Einzelpersonen: Arbeitskreis Vorratsdatenspeicherung http://www.vorratsdatenspeicherung.de/ Ravenhorst `http://blog.kairaven.de/ <http://blog.kairaven.de/%20>`__ Humanistische Union `http://www.humanistische-union.de/ <http://www.humanistische-union.de/%20>`__ Netzpolitik.org http://netzpolitik.org/ Chaos Computer Club `http://www.ccc.de/ <http://www.ccc.de/%20>`__ Annalist http://annalist.noblogs.org/

Wem das Buch gefallen hat, dem kann ich ergänzend den deutschen Kurzfilm (72min.) "Auf Nummer Sicher?" empfehlen. Man kann ihn sich bei Archive.org herunterladen oder direkt ansehen: http://www.archive.org/details/AufNummersicher